「BCP」の定期的な見直しが学校の信用と価値を高める!(後藤厚宏氏)

特集企画Date: 2022.12.09

当財団は、2024年11月以降の導入予定で新システムを開発していますが、オンラインのシステムである以上「サイバー攻撃」への対応は欠かせません。

今回はセキュリティ対策の最新情報を皆さまと共有すべく、情報セキュリティ大学院大学の後藤厚宏学長にお話を伺いました。

構成:金子芳恵

撮影:石橋素幸

編集:プレジデント社

|

情報セキュリティ大学院大学学長 後藤 厚宏氏(ごとう・あつひろ) 1984年、東京大学大学院工学系研究科情報工学専攻博士課程修了(工学博士)。NTT研究所を経て、NTT情報流通プラットフォーム研究所長、NTTサイバースペース研究所長などを歴任。2011年7月より情報セキュリティ大学院大学教授。2015年11月より内閣府SIP プログラムディレクター。日本学術会議連携会員(第23-24期)。2017年4月より現職。 |

~「事業(教育)活動」も重要なターゲット

インターネットを介してサーバやパソコン、スマートフォンなどに接触し、データの窃取やシステムの破壊などを行う「サイバー攻撃」が増えています。

手口はいろいろとあるのですが、特に注目されるのが、コンピュータウイルスによるランサムウェア攻撃です。感染すると、サーバや端末に保存されているデータが暗号化され、使えなくなります。そうして攻撃者はデータの復旧と引き換えに金銭を要求してくるのです。いわばデータを人質に身代金を要求するわけですが、お金を払ったとしても、データが元に戻るとは限りません。このランサムウェア攻撃が、近年エスカレートしています。数年前までは不特定多数の個人に悪意あるメールをばらまくフィッシング攻撃などが主流で、身代金も数万円程度が多かったのですが、最近は特定の事業者や団体に向けて「事業継続」を盾に身代金を要求する標的型攻撃が目立つようになりました。 米国ではコロニアル・パイプライン社がこの攻撃を受け、石油パイプラインの操業を停止。米国東海岸でガソリン価格が急騰するなど、社会的にも影響が及びました。

日本では小島プレス工業(愛知)が攻撃を受けて、取引先であるトヨタ自動車が工場の操業停止を余儀なくされましたし、記憶に新しい半田病院(徳島)の例では、医療活動や患者の情報を人質にされ、診療停止に追い込まれてしまいました。大学や研究機関も無縁ではありません。一部の大学では「情報を盗み取られる」「システムをダウンさ せられる」といった被害を受けています。お金だけでなく教育活動までもが脅威にさらされるわけですから、厳重に警戒していただきたいと思います。

~知らずに学生情報が盗まれダークウェブに流れていく

ランサムウェアの他にも、悪意あるメールや偽サイトからユーザの情報を詐取するフィッシング攻撃や、攻撃者がサーバやネットワークに潜り込んで情報を盗む不正アクセスの被害が多発しています。

特にサーバ管理者のアカウント情報が盗まれると、攻撃者が管理者になりすますことができるため、サーバ内の情報を全て抜き取られる危険が高まります。中でも個人情報や機密情報は、サイバー空間のブラックマーケット、いわゆる「ダークウェブ」で売買されます。大学でいえば学生の氏名やメールアドレス、銀行口座、クレジットカード番号などが該当しますが、口座情報は就職後に給与指定口座になることを見越して、早い段階で収集されているようです。

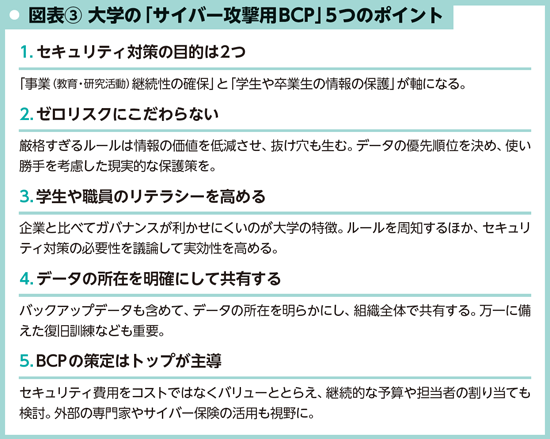

インターネットは巨大な氷山のように、アクセスできる範囲が分化しています。Google 検索や万人に公開されたブログなど、誰でもアクセスできるところは「サーフェスウェブ」と呼ばれます。その下には、閲覧にパスワードが必要な情報、組織の内部情報、個人のメール、SNSの非公開ページなど、限られた人のみアクセスできる「ディープウェブ」があります。

ダークウェブはさらにその下にあり、特殊な技術がなければアクセスできないことから違法なもののやりとりが盛んに行われているとみられます(図表①参照)。

ダークウェブに個人情報が流れることは、情報漏えいという意味でももちろん問題ですが、悪意ある人物(集団)に学生の氏名やメールアドレスが渡ることで、今度はそれがフィッシングメールの送信元など、次のサイバー攻撃の踏み台として悪用される危険があります。学生が金銭被害を受ける可能性も生じるでしょう。

さらに怖いのが、知らないうちにシステム管理者の情報が盗まれ、ダークウェブに情報が漏れていたことが後になって分かる、そんなケースが多いことです。報道などで見聞きする個人情報漏えいの事案は、全体のごく一部でしかないということを認識する必要があるでしょう。サイバー攻撃の担い手はプロの犯罪者で、手口も日々進化しています。サイバー攻撃のツールそのものがダークウェブで売買されるなど、攻撃側のハードルは下がっていますし、フィッシングメールにしても最近はAI 技術や自動翻訳機能をフル活用し、実在する企業や団体、知人からのメールのように巧妙に偽装しています。知人との過去のやりとりが引用されたメールが本人のアドレスから送られてくる、そんな攻撃が実際に増えているのです。偽物と見抜くのが難しいほど、近年の手口は洗練されています。

このような状況である以上、もはやサイバー攻撃によるリスクをゼロにはできないと考えた方がいいでしょう。100%の安全確保は難しいので、こうした実情を踏まえたうえで、セキュリティ対策を講じる必要があります。

~「ゼロリスク」一辺倒よりITリテラシーの向上を

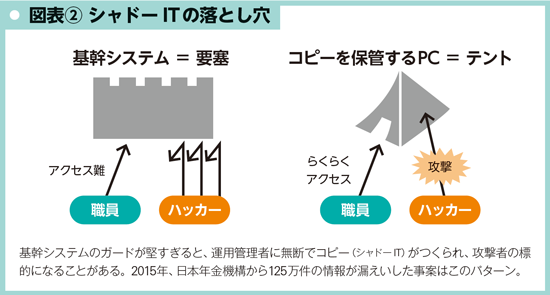

セキュリティ対策で重要なのは、組織で「何を守るのか」を明確に共有すること。大学では2つあると思います。

1つは、事業継続性の確保、すなわち教育・研究活動を続ける体制を確保すること。学生や成績の管理、オンライン教育、入試、組織運営といった各種システムを守ることがこれに該当します。

もう1つは、学生や卒業生の情報を保護すること。先ほど説明したように、学生らの個人情報が漏えいするような事態は厳に避けなければなりません。

この2 つを軸にして、具体的なセキュリティ対策を講じていくわけですが、その際に心掛けたいのが「ゼロリスクにこだわりすぎないこと」です。

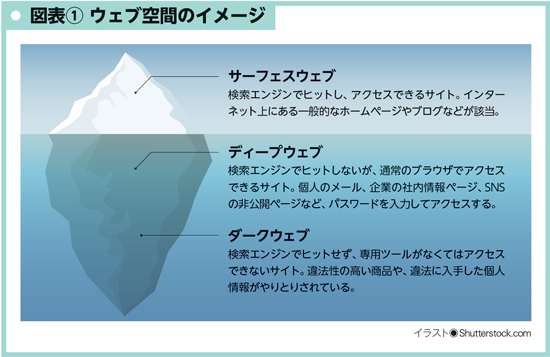

データにアクセスするたび認証を求めるなど、過剰な保護(要塞化)や厳格すぎるルールはユーザに抜け穴をつくらせるきっかけになりかねません。日本年金機構のデータ漏えい事件は、まさにこのケースでした。基幹システムの厳格な運用を嫌った現場担当者が、データをコピーして独自に保持していたところを狙われたのです。運用管理者が把握できないところにデータがつくられる「シャドーIT」の典型で、あまりに厳格な運用はかえってマイナス効果となることを教える貴重な事案といえます(図表②参照)。

リモートワークでも同じようなことは起こり得るでしょう。セキュリティのために自宅からアクセスできる情報を制限した結果、社員がデータファイルを持ち帰ったり、バックドアをつくってしまったりすることは十分考えられます。

ですから、ここはトレードオフの発想で、データの優先順位を決め、「大学に出勤しないと見られない情報」と「外部からもある程度見られる情報」で使い分けることが賢明ではないでしょうか。

例えば、情報の保護状況を常時モニタリングすることは対策の1つですが、重要なデータのアクセスログは毎日チェックし、重要度が比較的低いものは1 カ月に1 度はチェックするなど、守りの軽重をつけてもいいでしょう。使い勝手を考慮した保護策が現実的ということです。

企業と比べてガバナンスを利かせにくい点は、大学の短所といえるかもしれません。個々の視点や専門性で学問を追求する主体性は大学の長所ですし、運営側も研究室や学科などの「独立性」「独自性」を尊重します。ひるがえって、それが組織として一気通貫の管理を難しくしている面も否めません。

また、学生はSNSの利用率が高く、それだけ情報漏えいにつながるルート(リスク)が多いといえます。また、工学系の学生の中には技術を試した結果、意図せずセキュリティホールをつくってしまう人もいるかもしれません。さらに、毎年一定数が入れ替わります。つまり学生は、企業における社員のようにコントロールできないし、してはいけない、難しい存在であるということです。

こうした学生や職員に対してルールを周知し、継続的な働きかけでリテラシーを高めてもらう努力も大学側に求められます。なぜセキュリティ対策が不可欠かを議論し、個々人に納得してもらうことで対策の実効性を高めたいところです。

~サイバー攻撃はもはや有事。BCP に加えて組織的対応を

データの所在を明確にして、組織全体で共有することも重要です。ここで見落としがちなのがバックアップデータです。サーバやクラウドのマスター(主)データは厳格に管理していても、バックアップがUSBメモリやディスクシステ ムにコピーされて管理が手薄になっていることは、意外に多いのです。そこからデータが漏れることも考えられますし、万一の際はデータ復旧の命綱となるものなので、バックアップもしっかり管理しましょう。

いざというときに備えて、バックアップからデータを復旧したり、システムを縮退運転させてみたりと、練習しておくことも有用です。災害対策の訓練と同じで、被害の最小化や事業継続などまで想定した事前の準備が大切なんですね。いってみれば、BCP(事業継続計画)にサイバー攻撃による被害も盛り込むわけです。システムが止まる、データが詐取される、身代金を要求される―そうした有事への対応策を練っておくのです。組織横断的な対処が欠かせないので、この計画の策定はトップが主導することが望ましいでしょう。

外部の専門家を活用するのも選択肢の1つで、普段からやりとりがあればデータの状況や所在も共有できますし、いざというときに迅速な手当てが見込めます。サイバー保険の活用も一案です。

経費節減でセキュリティを軽視する風潮がありますが、「去年対策したから今年はしなくてよい」というものではありません。サイバー攻撃は日々進化していると申し上げましたが、裏を返せばセキュリティ対策も日々進化が求められるということ。従来通りの対応では最新の手口に対応できなくなります。攻撃者はほんのわずかな隙を突いてきます。こちらも常に勉強して、守り方も定期的に見直す姿勢が問われています。年度を越えて継続的に対策予算や担当者を配する措置もあるといいでしょう。

いまや学校運営も授業管理もコンピュータがないとできません。そうと意識しなくても、いまやデジタル基盤の上に教育・研究活動が成り立っている状況で、すなわちデジタルに依存しているわけです。この事実を認識し、国内外の攻撃事例と同じことが自分たちの身にも起こり得ると考えるくらいの覚悟が必要です。セキュリティ費用をコストではなくバリューととらえる姿勢がBCPをより堅牢にします。教育界のDXが進む中、万全のセキュリティ対策で自校の価値向上に取り組んでいただきたいと思います。